Sažetak

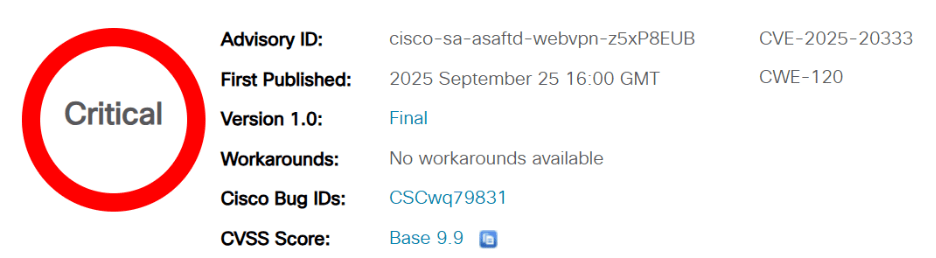

CVE-2025-20333

CVSS – 9.9

Ranjivost u VPN web poslužitelju Cisco Secure Firewall Adaptive Security Appliance (ASA) i Cisco Secure Firewall Threat Defense (FTD) softvera mogla bi omogućiti autentificiranom udaljenom napadaču izvršavanje proizvoljnog kôda na ranjivom uređaju.

Do ranjivosti dolazi zbog nepravilne provjere korisničkog unosa u HTTP(S) zahtjevima. Napadač s važećim VPN korisničkim vjerodajnicama mogao bi iskoristiti ovu ranjivost slanjem posebno oblikovanih HTTP zahtjeva ranjivom uređaju. Uspješno iskorištavanje ranjivosti moglo bi napadaču omogućiti izvršavanje proizvoljnog kôda s root ovlastima, što može rezultirati potpunom kompromitacijom pogođenog uređaja.

Cisco je objavio softverske nadogradnje koje otklanjaju ovu ranjivost. Cisco preporučuje korisnicima nadogradnju na zakrpanu verziju softvera kako bi se ranjivost uklonila. Ne postoje privremena rješenja koja rješavaju ovu ranjivost.

Ovaj savjet je dostupan na sljedećoj poveznici:

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

Za više informacija o ranjivosti opisanoj u ovom savjetu pogledajte: Cisco Event Response: Continued Attacks Against Cisco Firewall Platforms.

Ranjivi proizvodi

Ova ranjivost utječe na Cisco uređaje ako koriste ranjivu verziju Cisco Secure Firewall ASA softvera ili Cisco Secure FTD softvera te imaju jednu ili više ranjivih konfiguracija navedenih u sljedeće dvije tablice.

Za informacije o tome koje verzije Cisco softvera su ranjive, pogledajte odjeljak Zakrpani Software u ovom savjetu.

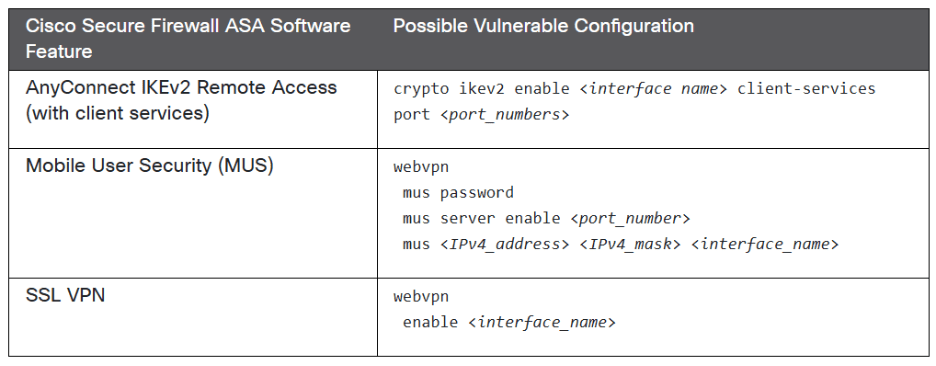

Ranjive konfiguracije Cisco Secure Firewall ASA softvera

U sljedećoj tablici, lijevi stupac navodi značajke Cisco Secure Firewall ASA softvera koje su potencijalno ranjive. Desni stupac pokazuje osnovnu konfiguraciju značajke iz show running-config CLI naredbe, ako ju je moguće odrediti. Ove značajke mogu uzrokovati i da SSL listen socket-i budu omogućeni.

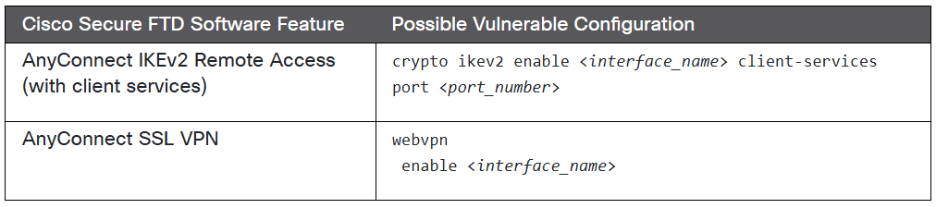

Ranjive konfiguracije Cisco Secure Firewall FTD softvera

U sljedećoj tablici, lijevi stupac navodi značajke Cisco Secure Firewall FTD softvera koje su potencijalno ranjive. Desni stupac pokazuje osnovnu konfiguraciju značajke iz show running-config CLI naredbe, ako ju je moguće odrediti. Ove značajke mogu uzrokovati da SSL listen socket-i budu omogućeni.

Značajke Remote Access VPN omogućuju se putem Devices > VPN > Remote Access u Cisco Secure Firewall Management Center (FMC) softveru ili putem Device > Remote Access VPN u Cisco Secure Firewall Device Manager (FDM).

Proizvodi za koje je potvrđeno da nisu ranjivi

Samo proizvodi koji su navedeni u odjeljku Ranjivi proizvodi ovog savjeta mogu biti pogođeni ovom ranjivošću.

Cisco je potvrdio da ova ranjivost ne utječe na Cisco Secure FMC softver.

Ne postoje privremena rješenja koja uklanjaju ovu ranjivost.

Za potpuno uklanjanje ove ranjivosti i sprječavanje buduće izloženosti, kako je opisano u ovom savjetu, Cisco snažno preporučuje korisnicima nadogradnju na zakrpanu verziju softvera.

Dodatne preporuke

Nakon instalacije zakrpane verzije softvera, preporučuje se da korisnici pregledaju odjeljak Configure Threat Detection for VPN Services u Cisco Secure Firewall ASA Firewall CLI Configuration Guide.

Cisco Product Security Incident Response Team (PSIRT) je svjestan pokušaja iskorištavanja ove ranjivosti. Cisco i dalje snažno preporučuje korisnicima nadogradnju na zakrpanu verziju softvera kako bi se uklonila ranjivost.

#SurfajSigurnije