Nacionalni CERT svakog ponedjeljka priprema tjedne izvještaje o ranjivim servisima i dostavlja ih vlasnicima IP adresnog prostora u kojem je zabilježen javno dostupan servis. Izvještaji se dostavljaju u “.zip” formatu, a unutar njega se nalazi “.csv” datoteka s nazivom vlasnika adresnog prostora.

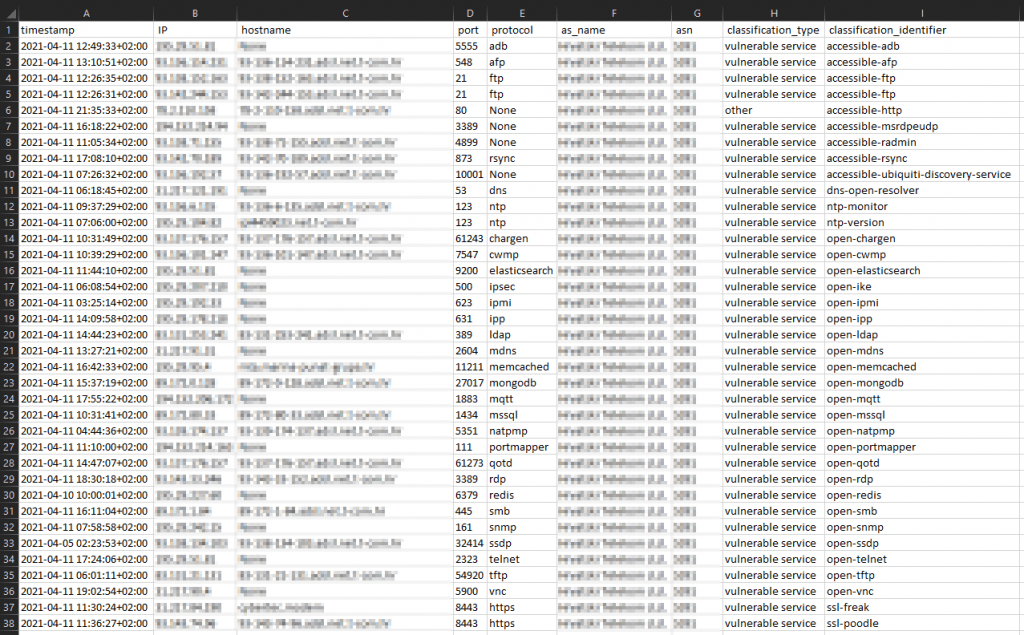

Datoteka je podijeljena u devet stupaca, a opis svakog pojedinog stupca se nalazi u nastavku:

timestamp - datum, vrijeme i vremenska oznaka kada je ranjivost otkrivena

IP - IP adresa na kojoj je otkrivena ranjivost

port - port na kojemu se nalazi ranjivost

hostname - hostname dobiven putem reverznog DNS-a

protocol - protokol

as_name - naziv izvorišnog autonomnog sustava (AS)

asn - ASN izvorišta

classification_type - tip klasifikacije ranjivosti

classification_identifier - identifikator klasifikacije ranjivostiNajvažniji je drugi stupac pod oznakom “IP” u kojem se nalazi IP adresa uređaja na kojem je zabilježen javno dostupan servis. Važno je napomenuti kako se radi o javnoj IP adresi koja se ne mora podudarati s adresom računala, ona obično posjeduju vlastitu privatnu IP adresu. Prvi stupac “timestamp” predstavlja vrijeme kada je izvršena provjera dostupnosti navedenog servisa. Za daljnje postupanje potrebno je provjeriti o kojem servisu se radi što je vidljivo u stupcu “classification_identifier”.

U nastavku možete saznati više o svakom servisu te pročitati kako spriječiti njegovo iskorištavanje.

Javno dostupan Android Debug Bridge (ADB) – “accessible-adb”

Android Debug Bridge (ADB) je naredbeni alat koji se koristi za komunikaciju s uređajem, instalaciju i debugiranje (ispravljanje pogrešaka) aplikacija. U izvještaju se nalazi popis uređaja na kojima je ADB javno dostupan na TCP portu 5555, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvršavanja proizvoljnog programskog koda, otkrivanja osjetljivih informacija ili kompromitacije te dodavanja u botnet mreže.

Kako biste se zaštitili od takvih napada, savjetujemo da potpuno onemogućite ADB.

Ako sami želite testirati vlastiti uređaj kako biste vidjeli ima li omogućen ADB, potrebno je koristiti Android Developer tools i izvršiti naredbu “adb connect [IP]”. Ako je veza uspješna, naredba “adb devices” izlistat će IP na koji ste se povezali.

Dodatno o ADB-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-adb-report/

- https://developer.android.com/studio/command-line/adb

- https://source.android.com/security/overview/implement

Javno dostupan Apple Filing Protocol (AFP) – “accessible-afp”

Apple Filing Protocol (AFP) je mrežni protokol koji je dio Apple File Service-a (AFS) te se koristi za usluge dijeljenja datoteka u MacOS sustavima. U izvještaju se nalazi popis uređaja na kojima je AFS javno dostupan na Internetu, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izazivanja DoS napada, izvršavanja proizvoljnog programskog koda, izvođenja ‘directory traversal’ napada. Uz navedeno moguće je prikupljanje osjetljivih podataka poput vrste uređaja, prihvaćene metode provjere autentičnosti, interne IP adrese, naziv poslužitelja i DirectoryService koji koristi.

Kako biste se zaštitili od takvih napada, savjetujemo da odaberete najsigurniju metodu korisničke autentifikacije, onemogućite TCP/548 port, omogućite šifriranje prometa i koristite virtualnu privatnu mrežu (VPN) kako bi samo ovlašteni korisnici imali omogućeni pristup sustavu.

Ako sami želite testirati AFP dostupnost pokušajte s naredbom “nmap -v -p 548 [IP]”.

Dodatno o AFP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-afp-report/

- https://techterms.com/definition/afp

- https://developer.apple.com/library/archive/documentation/Networking/Conceptual/AFP/AFPSecurity/AFPSecurity.html

- https://flylib.com/books/en/4.385.1.117/1/

Javno dostupan Apple Remote Desktop (ARD) – ”accessible-ard”

Apple Remote Desktop (ARD) je sustav za udaljeno upravljanje i nadziranje Apple uređaja na mreži. U izvještaju se nalazi popis uređaja na kojima je ARD javno dostupan na UDP portu 3283, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvršavanja proizvoljnog programskog koda, zaobilaženja sigurnosnih ograničenja, otkrivanja osjetljivih informacija, UDP amplification napada.

Kako biste se zaštitili od takvih napada, savjetujemo da postavite sigurnosne ovlasti pristupa te šifrirate mrežni promet i podatke.

Ako sami želite testirati ARD dostupnost pokušajte s naredbom “nmap -sU -A -p 3283 [IP]”.

Dodatno o ARD-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-apple-remote-desktop-ard-report/

- https://support.apple.com/guide/remote-desktop/welcome/mac

Javno dostupan Constrained Application Protocol (CoAP) – “accessible-coap”

Constrained Application Protocol (CoAP) je specijalizirani protokol za mrežni prijenos kod ograničenih čvorova i mreža. Dizajniran je za machine-to-machine (M2M) aplikacije kod automatizacije i pametnih uređaja. U izvještaju se nalazi popis uređaja na kojima je CoAP javno dostupan na UDP portu 5683, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput DDoS amplification napada (RDDoS), otkrivanja osjetljivih informacija ili izvršavanja proizvoljnog programskog koda.

Kako biste se zaštitili od takvih napada, savjetujemo da postavite što veću razinu DTLS-a te definirate sigurnosne ovlasti pristupa.

Dodatno o CoAP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-coap-report/

- https://tools.ietf.org/html/rfc7252

Javno dostupan File Transfer Protocol (FTP) – “accessible-ftp”

File Transfer Protocol (FTP) je protokol za prijenos datoteka putem mreže. U izvještaju se nalazi popis uređaja na kojima je FTP javno dostupan na TCP portu 21 zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija zbog ne korištenja enkripcije podataka, prijenosa malicioznih datoteka, izazivanja DoS stanja ili izvođenja XSS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da zamijenite FTP s nekim od sigurnijih rješenja poput FTPS ili SFTP, kako bi podaci bili šifrirani te implementirajte sigurne prakse za zaporke, korisničke račune, mape i podatke.

Ako sami želite testirati FTP dostupnost pokušajte s naredbom “nmap -v -p 21 [IP]”.

Dodatno o FTP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-ftp-report/

- https://www.helpsystems.com/blog/10-essential-tips-securing-ftp-and-sftp-servers

- https://tools.ietf.org/html/rfc959

Javno dostupan Hypertext Transfer Protocol (HTTP) – “accessible-http”

Hypertext Transfer Protocol (HTTP) je protokol za prijenos podataka i metapodataka putem mreže. U izvještaju se nalazi popis uređaja na kojima je HTTP javno dostupan na TCP portovima 80/8080, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput prisluškivanja mrežnog prometa određenim alatima te čitanje osjetljivih podataka, kao što su lozinke, koji se razmjenjuju u običnom čitljivom tekstu (eng. plain text).

Kako biste se zaštitili od takvih napada, savjetujemo da implementirate digitalni certifikat koji omogućuje kriptirani i sigurni HTTPS protokol te ako je moguće na poslužitelju omogućiti HSTS.

Dodatno o HTTP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-http-report/

- https://tools.ietf.org/html/rfc2616

- https://developers.google.com/search/docs/advanced/security/https

Javno dostupan Microsoft Remote Desktop Protocol Extension User Datagram Protocol (MSRDPEUDP) – “accessible-msrdpeudp”

Microsoft Remote Desktop Protocol Extension User Datagram Protocol (MSRDPEUDP) je proširenje koje omogućava UDP prijenos za uslugu Microsoft Remote Desktop. U izvještaju se nalazi popis uređaja na kojima je MS-RDPEUDP javno dostupan na UDP portu 3389, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvršavanja proizvoljnog programskog koda ili izvođenja DDoS amplification napada.

Kako biste se zaštitili od takvih napada, savjetujemo da koristite raspon rednih brojeva, validaciju RDP-UDP datagrama, postavite obavijesti o zagušenju, postavite vatrozid ili virtualnu privatnu mrežu (VPN) te omogućite dvofaktorsku autentifikaciju i koristite sigurne prakse za zaporke.

Dodatno o MS-RDPEUDP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-ms-rdpeudp/

- https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-rdpeudp/

- https://www.cloudflare.com/learning/access-management/rdp-security-risks/

Javno dostupan Radmin – “accessible-radmin”

Radmin je alat za udaljeni pristup računalu ili nekom drugom uređaju. U izvještaju se nalazi popis uređaja na kojima je Radmin javno dostupan na TCP portu 4899, zbog čega postoji mogućnost iskorištavanja istog za otkrivanje osjetljivih informacija zbog ne korištenja enkripcije ili neovlaštenog pristupa sustavu zbog neispravne konfiguracije.

Kako biste se zaštitili od takvih napada, savjetujemo da filtrirate IP adrese i zatvorite portove te zaštitite korisničke podatke snažnim zaporkama.

Ako sami želite testirati Radmin dostupnost pokušajte s naredbom ” nmap -v -sV -p 4899 [IP]”.

Dodatno o Radmin-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-radmin-report/

- https://www.radmin.com/

Javno dostupan Rsync – “accessible-rsync”

Rsync je alat za brzi prijenos datoteka na Unix sustavima. U izvještaju se nalazi popis uređaja na kojima je Rsync javno dostupan na TCP portu 873, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvršavanja proizvoljnog programskog koda, otkrivanja osjetljivih informacija, zaobilaženja sigurnosnih ograničenja ili narušavanja povjerljivosti i integriteta podataka.

Kako biste se zaštitili od takvih napada, savjetujemo da filtrirate IP adrese, šifrirate promet i redovno ažurirate alat.

Ako sami želite testirati Rsync dostupnost pokušajte s naredbom ” nmap -v -p 873 [IP]”.

Dodatno o Rsync-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-rsync-report/

- https://rsync.samba.org/

Javno dostupan Ubiquiti Discovery Service – “accessible-ubiquiti-discovery-service”

Ubiquiti Discovery Service je usluga otkrivanja Ubiquiti uređaja na mreži koja je omogućena prema zadanim postavkama. U izvještaju se nalazi popis javno dostupnih Ubiquiti uređaja, na UDP portu 10001, zbog čega postoji mogućnost iskorištavanja istih za zlonamjerne aktivnosti poput izazivanja DoS stanja i otkrivanja osjetljivih informacija poput vrste uređaja i firmware verzije.

Kako biste se zaštitili od takvih napada, savjetujemo da onemogućite uslugu otkrivanja uređaja ako nije potrebna i ograničite pristup pouzdanim klijentima.

Dodatno o usluzi otkrivanja Ubiquiti uređaja možete pročitati na:

Javno dostupan Domain Name System (DNS) – “dns-open-resolver”

DNS Open Resolver je DNS poslužitelj koji pruža rekurzivno razlučivanje imena za neodređene IP adrese. U izvještaju se nalazi popis uređaja na kojima je DNS Open Resolver javno dostupan na Internetu, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvršavanja DNS amplification ili DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da onemogućite ili ograničite rekurziju na pouzdane klijente u konfiguraciji DNS poslužitelja.

Dodatno o DNS Open Resolverima možete pročitati na:

“ntp-monitor”

Network Time Protocol (NTP) je mrežni protokol za usklađivanje vremena između sustava, a NTP monitor je funkcija za praćenje prometa. U izvještaju se nalazi popis uređaja na kojima je NTP monitor javno dostupan na Internetu, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvođenja amplification ili DoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da onemogućite upite o statusu u konfiguraciji NTP poslužitelja ili ograničite pristup pouzdanim klijentima.

Za provjeru ranjivosti sustava možete koristiti sljedeću naredbu:

ntpdc -n -c monlist [IP]

Dodatno o NTP monitoru možete pročitati na:

“ntp-version”

Network Time Protocol (NTP) je mrežni protokol za usklađivanje vremena između sustava, a NTP version je naredba za navođenje verzije u NTP paketima. U izvještaju se nalazi popis uređaja na kojima je NTP version javno dostupan na Internetu, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvođenja amplification ili DoS napada pomoću naredbe ‘readvar’.

Za provjeru ranjivosti sustava možete koristiti sljedeću naredbu:

ntpq -c rv [IP]

Rješenje:

- upute za ograničavanje naredbe ‘readvar’ za Linux uređaje dostupne su OVDJE

- upute za ograničavanje naredbe ‘readvar’ za Cisco mrežnu opremu dostupne su OVDJE

Dodatno o NTP versionu možete pročitati na:

Javno dostupan Character Generator Protocol (CharGen) – “open-chargen”

Character Generator Protocol (CharGen) je alat za testiranje, debugiranje i mjerenje te usluga za generiranje znakova. U izvještaju se nalazi popis uređaja na kojima je CharGen javno dostupan na UDP portu 19, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvođenja amplification ili DoS napada.

Budući da su proizvođači prestali davati podršku za CharGen, kako ne bi došlo do iskorištavanja ranjivosti, potrebno je onemogućiti alat.

Dodatno o CharGenu možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/open-chargen-report/

- https://tools.ietf.org/html/rfc864

Javno dostupan CPE WAN Management Protocol – “open-cwmp”

CPE WAN Management Protocol (CWMP) je mrežni protokol za daljinsko upravljanje korisničkom opremom na mreži. U izvještaju se nalazi popis uređaja na kojima je CWMP javno dostupan na Internetu, zbog čega postoji mogućnost iskorištavanja istog za narušavanje povjerljivosti, cjelovitosti i dostupnosti podataka te izvršavanja proizvoljnog programskog koda.

Kako biste se zaštitili od takvih napada, savjetujemo da koristite sigurne konekcije (omogućite TLS), zatvorite otvorene portove, omogućite potvrđivanje parametara podataka i certificirajte uređaje.

Dodatno o CWMP-u možete pročitati na:

Javno dostupan Elasticsearch – “open-elasticsearch”

Elasticsearch je alat temeljen na Apache Lucene, a koristi se za pretraživanje i analitiku podataka. U izvještaju se nalazi popis uređaja na kojima je Elasticsearch javno dostupan na Internetu, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija ili izvršavanja proizvoljnog programskog koda budući da prema zadanim postavkama navedeni servis ne podržava autentifikaciju.

Kako biste se zaštitili od takvih napada, savjetujemo da redovno ažurirate alat, blokirate dolazni promet prema portovima 9200 i 9300, ne pokrećete Elasticsearch kao root, onemogućite dinamičko skriptiranje i koristite virtualnu privatnu mrežu (VPN).

Ako sami želite testirati Elasticsearch dostupnost pokušajte s naredbom ” curl -XGET http://[IP]:9200/”.

Dodatno o Elasticsearch-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/open-elasticsearch-report/

- https://www.elastic.co/elasticsearch/

Javno dostupan Internet Key Exchange (IKE) – “open-ike”

Internet Key Exchange (IKE) je IPsec protokol koji se koristi za postavljanje sigurnosne asocijacije (SA). U izvještaju se nalazi popis uređaja na kojima je IKE javno dostupan na UDP portu 500, zbog čega postoji mogućnost iskorištavanja istog za narušavanje povjerljivosti, cjelovitosti i dostupnosti podataka te preuzimanja sadržaja memorije koje može dovesti do otkrivanja povjerljivih informacija.

Kako biste se zaštitili od takvih napada, savjetujemo da redovito ažurirate mrežne uređaje, postavite kontrole pristupa, zatvorite otvorene portove i filtrirate promet.

Dodatno o IKE-u možete pročitati na:

- https://tools.ietf.org/html/rfc2409

- https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/topic-map/security-ike-basics.html

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20160916-ikev1

Javno dostupan Intelligent Platform Management Interface (IPMI) – “open-ipmi”

Intelligent Platform Management Interface (IPMI) je skup standardiziranih specifikacija sustava za upravljanje platformama. U izvještaju se nalazi popis uređaja na kojima je IPMI javno dostupan na UDP portu 623, zbog čega postoji mogućnost iskorištavanja istog za narušavanje povjerljivosti, cjelovitosti i dostupnosti podataka.

Kako biste se zaštitili od takvih napada, savjetujemo da filtrirate promet, koristite snažne zaporke i kontrolirate pristup.

Dodatno o IPMI-u možete pročitati na:

Javno dostupan Internet Printing Protocol (IPP) – “open-ipp”

Internet Printing Protocol (IPP) je protokol za distribuirano printanje putem mreže. U izvještaju se nalazi popis uređaja na kojima je IPP javno dostupan na TCP portu 631, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija, nedozvoljenog pristupa uređajima ili izvršavanja proizvoljnog programskog koda.

Kako biste se zaštitili od takvih napada, savjetujemo da postavite odgovarajuće kontrole pristupa i sigurne mehanizme autorizacije.

Dodatno o IPP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/open-ipp-report/

- https://tools.ietf.org/html/std92

Javno dostupan Lightweight Directory Access Protocol (LDAP) – “open-ldap“

Lightweight Directory Access Protocol (LDAP) je mrežni protokol koji se koristi za pristup i održavanje informacijskih usluga distribuiranih direktorija. U izvještaju se nalazi popis uređaja na kojima je LDAP javno dostupan na UDP portu 389, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija ili izvođenja DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da koristite LDAP sa StartTLS ili LDAPS (LDAP preko TLS/ SSL-a) koji pruža sigurnu i šifriranu komunikaciju između klijenata i LDAP poslužitelja te ograničite pristup LDAP poslužitelju.

Dodatno o LDAP-u možete pročitati na:

Javno dostupan Multicast DNS (mDNS) – “open-mdns”

Multicast DNS (mDNS) protokol se koristi za dobivanje DNS mogućnosti unutar manje (lokalne) mreže u kojoj ne postoji DNS poslužitelj. U izvještaju se nalazi popis uređaja na kojima je mDNS javno dostupan na UDP portu broj 5353, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija o mreži ili izvođenje DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da onemogućite navedeni protokol ukoliko nije potreban ili da na vatrozidu onemogućite ulazni promet na UDP port 5353.

Ako sami želite testirati mDNS dostupnost pokušajte s naredbom “dig @[IP] -p 5353 -t ptr _services._dns-sd._udp.local”. Ako je protokol dostupan izlistat će se popis servisa.

Dodatno o mDNS-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/open-mdns-report/

- https://tools.ietf.org/html/rfc6762

Javno dostupan Memcached – “open-memcached”

Memcached je generički sustav za distribuirano keširanje memorije često korišten za ubrzavanje dinamičkih web aplikacija. U izvještaju se nalazi popis uređaja na kojima je Memcached javno dostupan na portovima 11211/UDP (do verzije 1.5.5) i 11211/TCP zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput amplifikacije DDoS napada (UDP) ili otkrivanja osjetljivih informacija budući da prema zadanim postavkama navedeni servis ne podržava autentifikaciju.

Kako bi se zaštitili od takvih napada, savjetujemo da: ograničite pristup Memcached servisu na poznate uređaje i/ili blokirate dolazni promet prema portovima 11211/TCP i 11211/UDP.

Dodatno o Memcached-u možete pročitati na:

- http://memcached.org/

- https://www.shadowserver.org/what-we-do/network-reporting/open-memcached-report/

Javno dostupna MongoDB – “open-mongodb”

MongoDB je popularan NoSQL sustav baza podataka često korišten kao back-end za web aplikacije. U izvještaju se nalazi popis uređaja na kojima je MongoDB javno dostupan na portu 27017/TCP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti kao što su neovlaštena promjena/brisanje podataka ili otkrivanje osjetljivih informacija ukoliko ne postoji provjera autentičnosti.

Kako biste se zaštitili od takvih napada, savjetujemo da: omogućite pristup samo poznatim uređajima, blokirate dolazni promet prema portu 27017/TCP i kriptirate komunikaciju.

Dodatno o MongoDB-u možete pročitati na:

- https://www.mongodb.com/blog/post/mongodb-security-best-practices

- https://www.shadowserver.org/what-we-do/network-reporting/open-mongodb-report/

Javno dostupan Message Queueing Telemetry Transport (MQTT) – “open-mqtt”

Message Queueing Telemetry Transport (MQTT) je protokol za razmjenu poruka dizajniran za Internet of Things (IoT) uređaje. U izvještaju se nalazi popis uređaja na kojima je MQTT javno dostupan na portu 1883/TCP i na portu 8883/TCP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija ukoliko autentifikacija nije omogućena.

Kako biste se zaštitili od takvih napada, savjetujemo da omogućite autentifikaciju, koristite sigurne konekcije (omogućite TLS) i certificirate uređaje.

Dodatno o MQTT-u možete pročitati na:

- https://mqtt.org/

- https://www.shadowserver.org/what-we-do/network-reporting/open-mqtt-report/

- https://www.shadowserver.org/news/open-mqtt-report-expanding-the-hunt-for-vulnerable-iot-devices/

Javno dostupan Microsoft SQL-Server – “open-mssql”

MS-SQL Server Resolution service uključuje i tzv. ‘uslugu preglednika’ (eng. browser service) koja omogućuje korisnicima spajanje na instance baze podataka (koje nisu na inicijalnim portovima) iako ne znaju broj porta na koji se trebaju spojiti te omogućuje otkrivanje informacija o nazivu SQL poslužitelja i nazivu SQL usluge. U izvještaju se nalazi popis uređaja na kojima je ta usluga javno dostupna na portu 1434/UDP, zbog čega postoji mogućnost iskorištavanja iste za zlonamjerne aktivnosti poput izvođenja DDoS napada ili otkrivanja osjetljivih informacija.

Kako biste se zaštitili od takvih napada, savjetujemo da potpuno onemogućite uslugu ako ju ne koristite ili ograničite pristup samo poznatim uređajima te blokirate dolazni promet na portu 1434/UDP.

Dodatno o tome možete pročitati na:

Javno dostupan Network Address Translation – Port Mapping Protocol (NAT-PMP) – “open-natpmp”

Network Address Translation – Port Mapping Protocol (NAT-PMP) se koristi za automatiziranje postavki NAT-a i prosljeđivanja portova. U izvještaju se nalazi popis uređaja na kojima je NAT-PMP javno dostupan na portu 5351/UDP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvođenja DoS napada, otkrivanja osjetljivih informacija ili presretanje mrežnog prometa.

Kako biste se zaštitili od takvih napada, savjetujemo da potpuno onemogućite protokol ako vam nije potreban ili ograničite mreže/sučelja koja će primate i odgovarati na NAT-PMP upite.

Dodatno o NAT-PMP-u možete pročitati na:

- https://tools.ietf.org/html/rfc6886

- https://www.shadowserver.org/what-we-do/network-reporting/open-nat-pmp-report/

- https://www.kb.cert.org/vuls/id/184540

Javno dostupan Portmapper – “open-portmapper”

Portmapper (portmap, rpcbind) je servis koji se koristi za mapiranje RPC (remote procedure calls) zahtjeva prema mrežnom servisu. U izvještaju se nalazi popis uređaja na kojima je Portmapper javno dostupan na portovima 111/TCP i 111/UDP, zbog čega postoji mogućnost iskorištavanja istog za izvođenje DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da potpuno onemogućite servis ako ga ne koristite ili blokirate dolazni promet prema portovima 111/TCP i 111/UDP.

Ako sami želite testirati Portmapper dostupnost pokušajte s naredbom “rpcinfo -T udp -p [IP]”. Važno je naglasiti kako određene implementacije prvo pokušavaju putem TCP protokola te ako tad ne uspije dalje ne pokušava putem UDP protokola.

Dodatno o Portmapperu možete pročitati na:

Javno dostupan Quote of the Day (QOTD) – “open-qotd”

Quote of the Day (QOTD) je servis koji su koristili sistem administratori za slanje dnevnog citata na zahtjev korisnika, najčešće u svrhu testiranja. U izvještaju se nalazi popis uređaja na kojima je QOTD javno dostupan na portu 17/UDP, zbog čega postoji mogućnost iskorištavanja istog za amplifikaciju DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da potpuno onemogućite protokol.

Dodatno o QOTD-u možete pročitati na:

- https://tools.ietf.org/html/rfc865

- https://www.shadowserver.org/what-we-do/network-reporting/open-qotd-report/

Javno dostupan Remote Desktop (RDP) – “open-rdp”

Remote Desktop (RDP) je protokol koji se koristi za udaljeni pristup računalu. U izvještaju se nalazi popis uređaja na kojima je RDP javno dostupan na portovima 3389/TCP i 3389/UDP, zbog čega postoji mogućnost iskorištavanja istog/iste za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija ili preuzimanja kontrole nad računalom.

Kako biste se zaštitili od takvih napada, savjetujemo da onemogućite servis ako ga ne koristite ili ograničite pristup putem VPN-a te koristite kompleksne lozinke za pristup.

Ako sami želite testirati RDP dostupnost pokušajte s naredbom “nmap -v –script=ssl-cert -p 3389 [IP]”.

Dodatno o RDP-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-rdp-report/

- https://scan.shadowserver.org/rdp/

Javno dostupan Remote Dictionary Server (Redis) – “open-redis”

Redis (Remote Dictionary Server) je distribuirana unutar memorijska ključ-vrijednost baza podataka često korištena u dinamičkim web aplikacijama. U izvještaju se nalazi popis uređaja na kojima je Redis javno dostupan na portu 6379/TCP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih podataka i/ili neovlaštenu izmjenu podataka budući da navedeni servis ne podržava autentifikaciju.

Kako bi se zaštitili od takvih napada, savjetujemo da ograničite pristup na poznate uređaje i/ili blokirate dolazni promet na portu 6379/TCP.

Dodatno o Redisu možete pročitati na:

Javno dostupan mail relay – “open-relay”

Open mail relay je SMTP poslužitelj konfiguriran na način da bilo tko može poslati elektroničku poštu preko tog poslužitelja bez obzira na to što pošta nije poslana od ili prema poznatim korisnicima. U izvještaju se nalazi popis uređaja na kojima je SMTP poslužitelj konfiguriran kao relay te postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput širenja neželjene ili zlonamjerne elektroničke pošte.

Kako biste se zaštitili od takvih napada, savjetujemo da konfigurirate vaš SMTP poslužitelj tako da propušta poštu poslanu od poznatih korisnika ili IP adresa.

Dodatno o Open mail relayu možete pročitati na:

- https://en.wikipedia.org/wiki/Open_mail_relay

- https://www.cmu.edu/iso/governance/guidelines/denyrelay.html

Javno dostupan Server Message Block (SMB) – “open-smb”

Server Message Block (SMB) je komunikacijski protokol korišten za dijeljeni pristup datotekama, pisačima i serijskim portovima unutar mreže. U izvještaju se nalazi popis uređaja na kojima je SMB javno dostupan na portu 445/TCP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput otkrivanja osjetljivih informacija ili udaljenog pristupa sustavu ako je neispravno konfiguriran.

Kako biste se zaštitili od takvih napada, savjetujemo da ograničite pristup na poznate uređaje i/ili blokirate dolazni promet na portu 445/TCP.

Ako sami želite testirati SMB dostupnost pokušajte s naredbom “nmap -v -p 445 [IP]”.

Dodatno o SMB-u možete pročitati na:

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-smb-report/

- https://scan.shadowserver.org/smb/

Javno dostupan Simple Network Management Protocol (SNMP) – “open-snmp”

Simple Network Management Protocol (SNMP) je mrežni protokol korišten za nadzor i upravljanje mrežnim uređajima. U izvještaju se nalazi popis uređaja na kojima je SNMP javno dostupan na portu 161/UDP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvođenja DDoS napada ili otkrivanja osjetljivih informacija.

Kako biste se zaštitili od takvih napada, savjetujemo da podesite autentifikaciju te ograničite pristup SNMP poslužitelju samo poznatim uređajima, blokirate dolazni promet na portu 161/UDP te koristite najnoviju verziju koja omogućava kriptirani promet.

Dodatno o SNMP-u možete pročitati na:

Javno dostupan Simple Service Discovery Protocol (SSDP) – “open-ssdp”

Simple Service Discovery Protocol (SSDP) je mrežni protokol za reklamiranje i otkrivanje mrežnih servisa te informacija o prisutnosti. U izvještaju se nalazi popis uređaja na kojima je SSDP javno dostupan na portu 1900/UDP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput izvođenja DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da ograničite pristup na poznate uređaje i/ili blokirate dolazni promet na portu 1900/UDP.

Dodatno o SSDP-u možete pročitati na:

Javno dostupan Telnet – “open-telnet”

Telnet je zastarjeli mrežni protokol za udaljeni pristup naredbenim linijama uređaja. Danas se koristi u IoT uređajima. U izvještaju se nalazi popis uređaja na kojima je Telnet javno dostupan na portu 23/TCP, zbog čega postoji mogućnost iskorištavanja istog za otkrivanje osjetljivih informacija poput lozinki ili preuzimanje kontrole nad uređajem.

Kako biste se zaštitili od takvih napada, savjetujemo da ograničite pristup na poznate uređaje i/ili blokirate dolazni promet na portu 23/TCP.

Ako sami želite testirati Telnet dostupnost pokušajte s naredbom “nmap -v -p 23 [IP]”.

Dodatno o Telnetu možete pročitati na:

Javno dostupan Trivial File Transfer Protocol (TFTP) – “open-tftp”

Trivial File Transfer Protocol (TFTP) je jednostavan transportni protokol koji omogućava klijentu da dohvati ili učita podatak na udaljenom poslužitelju. U izvještaju se nalazi popis uređaja na kojima je TFTP javno dostupan na portu 69/UDP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput amplifikacije DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da onemogućite servis ili ograničite pristup na poznate uređaje.

Dodatno o tome možete pročitati na:

- https://tools.ietf.org/html/rfc1350

- https://www.shadowserver.org/what-we-do/network-reporting/open-accessible-tftp-report/

- https://scan.shadowserver.org/tftp/

Javno dostupan Virtual Network Computing (VNC) – “open-vnc”

Virtual Network Computing (VNC) je grafički alat za udaljeno upravljanje računalima koji prenosi događaje tipkovnice i miša s jednog računala na drugo. U izvještaju se nalazi popis uređaja na kojima je VNC javno dostupan na portu 5900/TCP, zbog čega postoji mogućnost iskorištavanja istog za preuzimanje kontrole nad računalom.

Kako biste se zaštitili od takvih napada, savjetujemo da ograničite pristup na poznate uređaje, šifrirate promet, konfigurirate tuneliranje putem SSH protokola i koristite snažne lozinke za pristup.

Ako sami želite testirati VNC dostupnost pokušajte s naredbom “nmap -v -p 5900 [IP]”.

Dodatno o tome možete pročitati na:

- https://tools.ietf.org/html/rfc7869

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-vnc-report/

Javno dostupan X Display Manager Control Protocol (XDMCP) – “open-xdmcp”

X Display Manager Control Protocol (XDMCP) se koristi za kontrolu pristupa u X Display Manageru – grafičkom login manageru za sesije na X poslužitelju. U izvještaju se nalazi popis uređaja na kojima je XDMCP javno dostupan na portu 177/UDP, zbog čega postoji mogućnost iskorištavanja istog za zlonamjerne aktivnosti poput amplifikacije DDoS napada.

Kako biste se zaštitili od takvih napada, savjetujemo da ugasite servis ako ga ne koristite ili ograničite pristup na poznate uređaje i/ili blokirate dolazni promet na portu 177/UDP.

Ako sami želite testirati XDMCP dostupnost pokušajte s naredbom “nmap -sU -p 177 –script xdmcp-discover [IP]”.

Dodatno o XDMCP-u možete pročitati na:

- https://scan.shadowserver.org/xdmcp/

- https://www.shadowserver.org/what-we-do/network-reporting/accessible-xdmcp-service-report/

Ranjivost SSL/TLS protokola – “ssl-freak”

Factoring RSA Export Keys (FREAK) napad iskorištava kriptografsku ranjivost u SSL/TLS protokolima za izvođenje MiTM (Man in the Middle) napada. U izvještaju se nalazi popis uređaja koji su ranjivi na FREAK napad.

Kako biste se zaštitili od takvih napada, savjetujemo redovito ažuriranje SSL/TLS biblioteka i aplikacija.

Dodatno o FREAK napadu možete pročitati na:

- https://scan.shadowserver.org/freak/

- https://www.shadowserver.org/what-we-do/network-reporting/ssl-freak-report/

- https://www.kb.cert.org/vuls/id/243585

Ranjivost SSL protokola – “ssl-poodle”

Padding Oracle On Downgraded Legacy Encryption (POODLE) napad iskorištava ranjivost pronađenu u SSL 3.0 protokolu za dekripciju i eksfiltraciju podataka unutar sesije. U izvještaju se nalazi popis uređaja koji su ranjivi na POODLE napad.

Kako biste se zaštitili od takvih napada, savjetujemo potpuno onemogućavanje SSL 3.0 protokola, ako vam je to prihvatljivo, te implementaciju sigurnijeg TLS protokola.

Ako sami želite testirati SSLv3 dostupnost pokušajte s naredbom “openssl s_client -connect [IP]:443 -ssl3”.

Dodatno o POODLE napadu možete pročitati na: