Kritična ranjivost, nazvana “React2Shell”, u React Server Components (RSC) Flight protokolu omogućuje udaljeno izvršavanje kôda bez autentikacije u React i Next.js aplikacijama. Ranjivi su i svi okviri (engl. frameworks) i biblioteke koje koriste React.

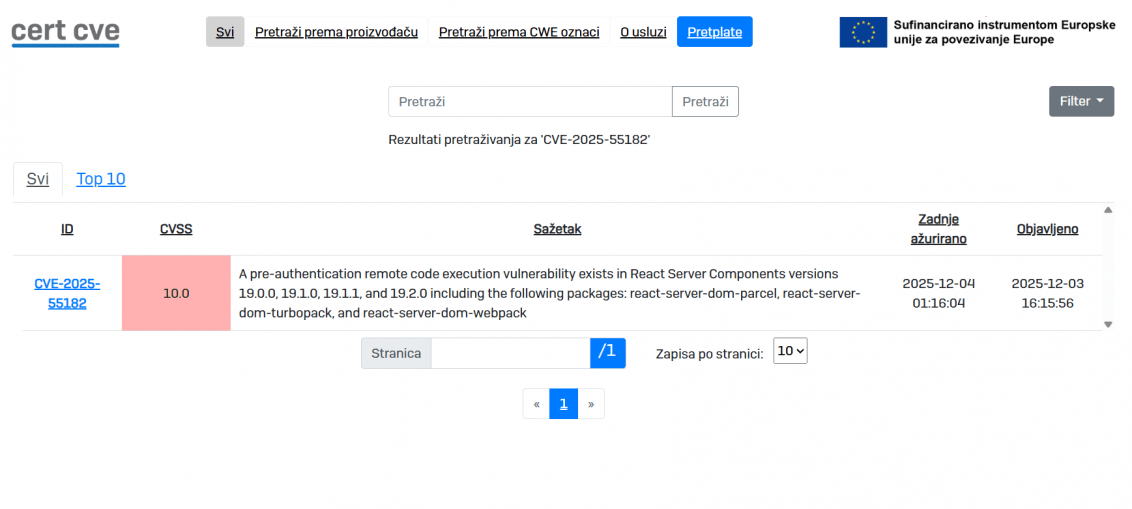

Sigurnosni problem proizlazi iz nesigurne deserializacije. Dobio je ocjenu ozbiljnosti 10/10 i dodijeljen mu je identifikator CVE-2025-55182.

Sigurnosni istraživač Lachlan Davidson otkrio je propust i prijavio ga React timu 29. studenog. Utvrdio je da napadač može postići udaljeno izvršavanje kôda (RCE) slanjem posebno oblikovanog HTTP zahtjeva prema React Server Function krajnjim točkama (engl. endpoints).

“Čak i ako vaša aplikacija ne implementira nijednu krajnju točku za React Server Function, i dalje može biti ranjiva ako podržava React Server Components (RSC),” upozorava React u sigurnosnom savjetu.

Sljedeći paketi u svojoj zadanoj (engl. default) konfiguraciji su pogođeni:

- react-server-dom-parcel

- react-server-dom-turbopack

- react-server-dom-webpack

React je open-source JavaScript biblioteka za izgradnju korisničkih sučelja. Održava ga Meta i široko je usvojen među organizacijama svih veličina za razvoj front-enda.

Next.js, koji održava Vercel, je framework izgrađen na Reactu koji dodaje server-side rendering, rutiranje i API krajnje točke.

Oba rješenja široko su prisutna u cloud okruženjima kroz front-end aplikacije koje pomažu u bržem i lakšem skaliranju i implementaciji arhitektura.

Utjecaj i zakrpe

Prema Reactu, ranjivost je prisutna u verzijama 19.0, 19.1.0, 19.1.1 i 19.2.0. Next.js je pogođen u eksperimentalnim canary izdanjima počevši od 14.3.0-canary.77, te u svim izdanjima 15.x i 16.x prije zakrpanih verzija.

Propust postoji u paketu ‘react-server’ koji koristi i React Server Components (RSC), a Next.js ga nasljeđuje kroz implementaciju RSC Flight protokola.

Ista ranjivost vjerojatno postoji i u drugim bibliotekama koje implementiraju React Server, uključujući Vite RSC plugin, Parcel RSC plugin, React Router RSC preview, RedwoodSDK i Waku.

Tehničke detelje ranjivostori možete pronaći na React2Shell web stranici.

Preporučene radnje

Programerima se strogo preporučuje primjena zakrpa dostupnih u:

React:

- 19.0.1

- 19.1.2

- 19.2.1

Next.js:

- 15.0.5

- 15.1.9

- 15.2.6

- 15.3.6

- 15.4.8

- 15.5.7

- 16.0.7

Organizacije bi trebale provjeriti svoja okruženja kako bi utvrdile koriste li ranjivu verziju te poduzeti odgovarajuće mjere za ublažavanje rizika.