DODATAK 22.12.2020.

Nacionalni CERT ponovno je otkrio širenje zlonamjernog sadržaja Emotet. Posljednji val koji je počeo jučer popodne (21.12.2020.) uz stari način širenja (lozinkom zaštićena ZIP datoteku čija se lozinka nalazi u samom tekstu e-poruke) sada se širi u običnim porukama elektroničke pošte sa zlonamjernim privitkom koji sadrži macro naredbe. Sadržaj poruke e-pošte povezan je s pandemijom COVID-19. Između ostalog, Nacionalni CERT otkrio je kako se ciljaju i @skole.hr korisnički računi.

Izvorna vijest:

U posljednjih par dana zaprimili smo veliki broj prijava vezanih za Emotet zlonamjerni sadržaj.

U trenutnoj inačici zlonamjerni sadržaj se širi na način da “odgovara” na razgovore e-pošte već zaraženih računala. Treba uzeti u obzir da se same e-poruke ne šalju s računala s kojeg su razgovori e-pošte ukradeni nego nekog drugog računala koje je dio botnet mreže.

Takve zlonamjerne e-poruke sadrže lozinkom zaštićenu ZIP datoteku čija se lozinka nalazi u samom tekstu e-poruke (na taj način napadači pokušavaju zaobići neke od sigurnosnih zaštita). U ZIP datoteci se nalazi Word dokument koji sadrži zlonamjernim macro naredbu koja služi za preuzimanje i pokretanje dodatnog zlonamjernog sadržaja.

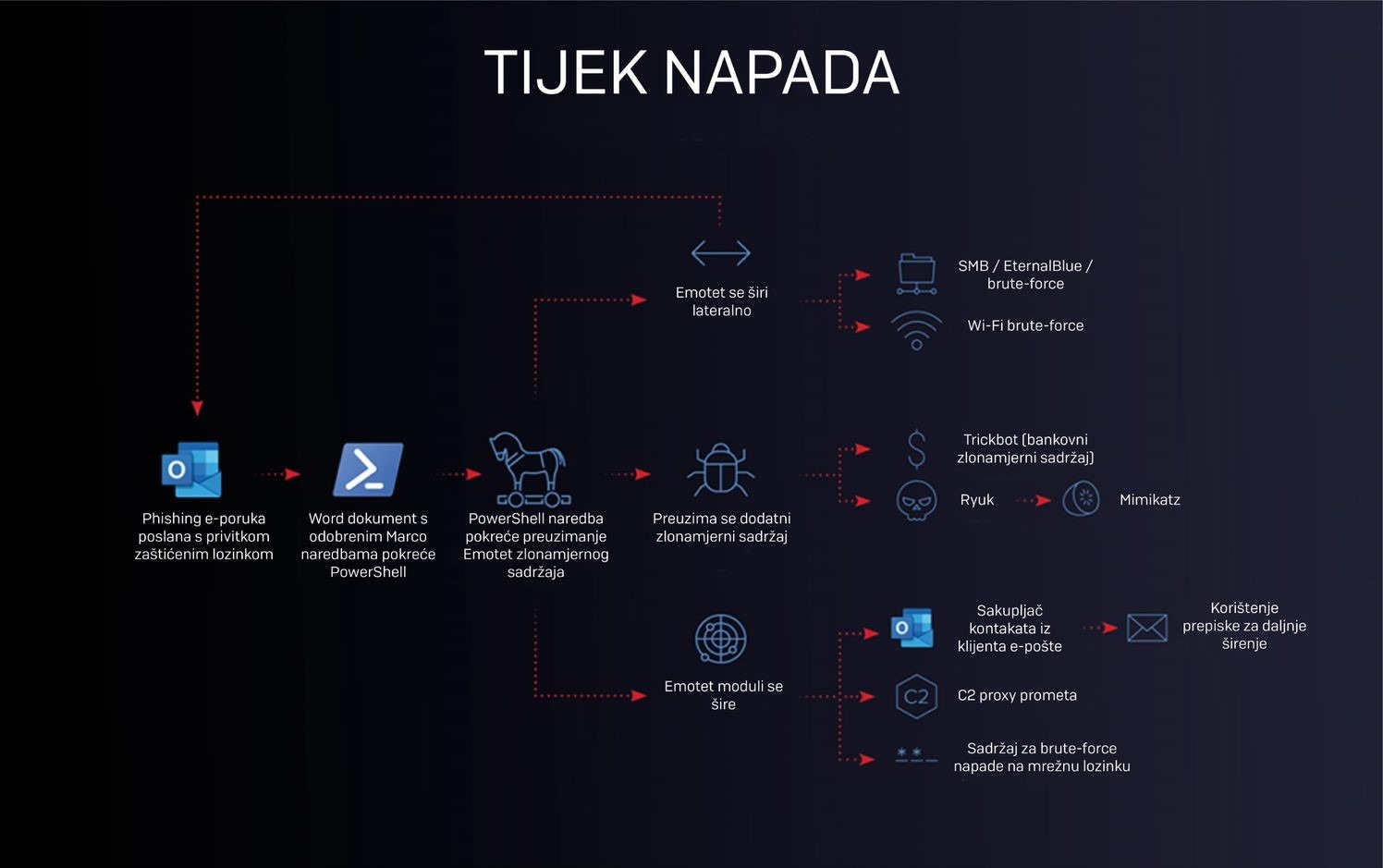

Shema cijelog tijeka napada se nalazi na slici ispod:

Postoji mogućnost da ćete primiti e-poruku koja djeluje kao odgovor na neku poruku koji ste poslali u prethodnom razdoblju, a da ona sadrži zlonamjerni privitak te tekst u kojem se navodi lozinka za ZIP datoteku kao nastavak na citirani tekst.

Nacionalni CERT radi na obradi podataka te ćemo što prije obavijesti korisnike (odnosno nama dostupne kontakte za pojedine IP adrese) za koje imamo podatak da su komunicirali s kontrolnim poslužiteljima (što je prilično siguran indikator kompromitacije) ili su preuzmali zlonamjerni sadržaj (ovo ne mora nužno rezultirati s kompromitacijom. Na primjer, antivirusni software zaustavi pokretanje zlonamjernog sadržaja nakog preuzimanja).

Što možete učiniti:

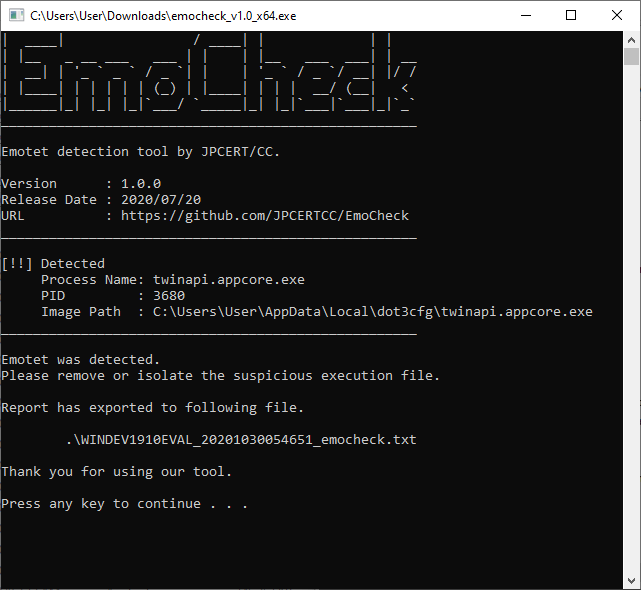

Računalo možete provjeriti nekim od antivirusnih alata ili specijaliziranim EmoCheck alatom.

Ako su alati otkrili zarazu Emotetom potrebno je i provjeriti ostala računala u mreži jer postoji mogućnost lateralnog širenja.

Na poveznici ispod se nalazi alat za provjeru/detekciju zaraze Emotetom razvijen od strane JPCERT/CC. Alat je testiran na uzorcima malwera koji smo zaprimili u prijava te se pokazao učikovitim.

https://github.com/JPCERTCC/EmoCheck

Poveznica za preuzimanje 32-bitne i 64-bitne verzije alata.

https://github.com/JPCERTCC/EmoCheck/releases

EmoCheck ispis na računalu koje je zaraženo Emotetom:

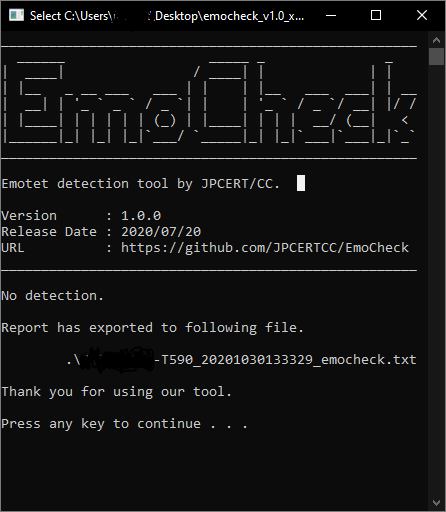

EmoCheck ispis na računalu koje nije zaraženo Emotetom:

Ako imate tehničku mogućnost da blokirate komunikaciju iz vaše mreže s određenim IP adresama, u ovom slučaju adresama kontrolnih poslužitelja (C&C, C2, Command and Controls servers), popis poznatih Emotet c2 poslužitelja (Dridex, Heodo, TrickBot) imate na poveznici ispod (u različitim formatima):

https://feodotracker.abuse.ch/blocklist/